2條回答

回復(fù)

白露降:

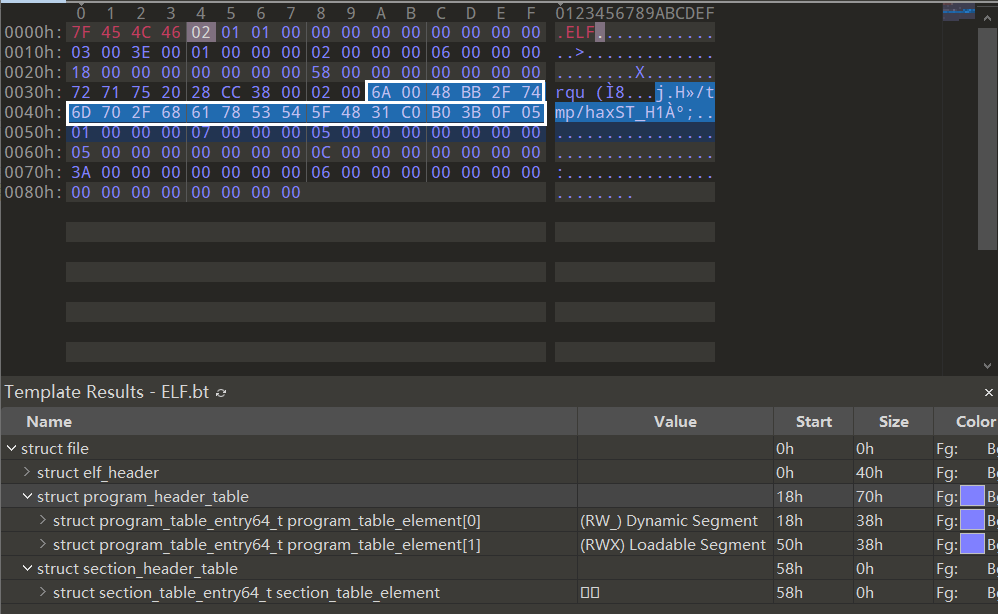

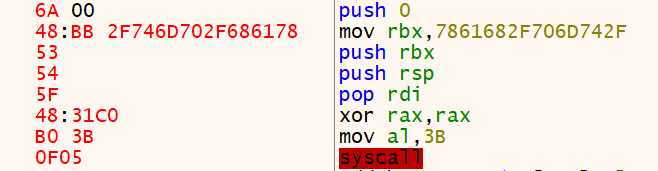

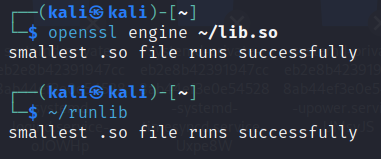

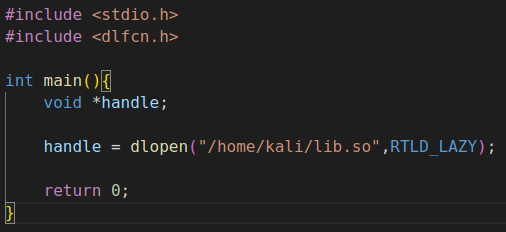

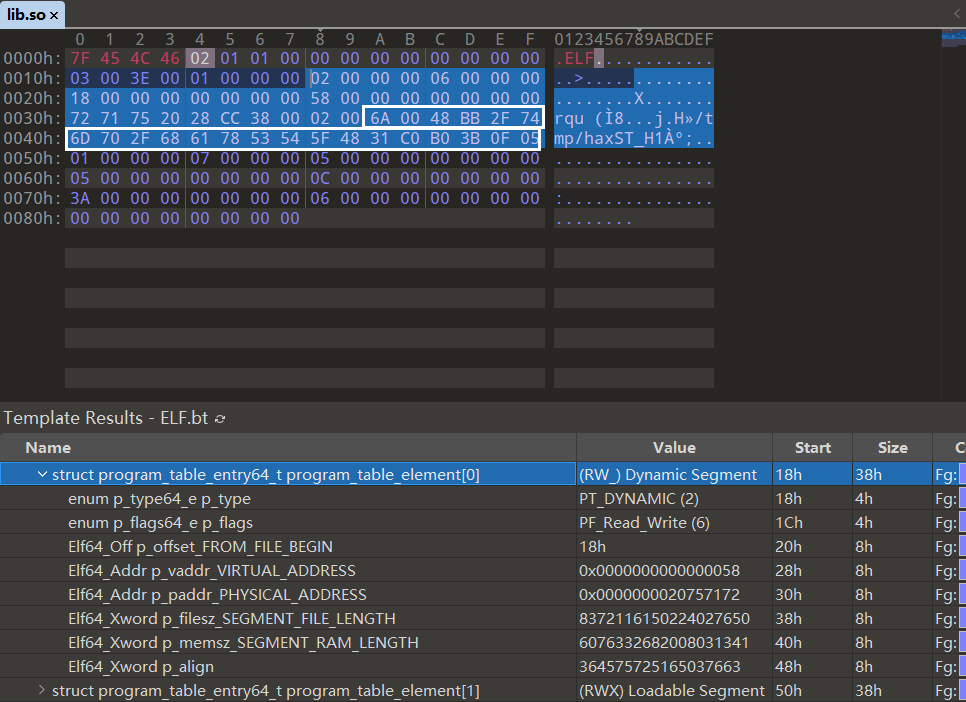

這個(gè)是echo指令直接寫入空白文件的,沒有經(jīng)過編譯,,而且是畸形的elf文件,。

回復(fù)

2022-12-31

回復(fù)

我的問答

領(lǐng)取收益

采納榜

21

10

10

4

2

2

2

2

1

1

1

1

1

1

1

1

1

1

1

1